Cisco ha publicado recientemente avisos de seguridad, en los cuales informa sobre 11 vulnerabilidades que afectan a diversos productos, 10 han sido catalogadas con riesgo alto y 1 de riesgo medio. La explotación exitosa de estos fallos podría permitir a un atacante la ejecución remota de código, realizar ataques de denegación de servicios (DoS), escalar privilegios y la inyección arbitraria de comandos.

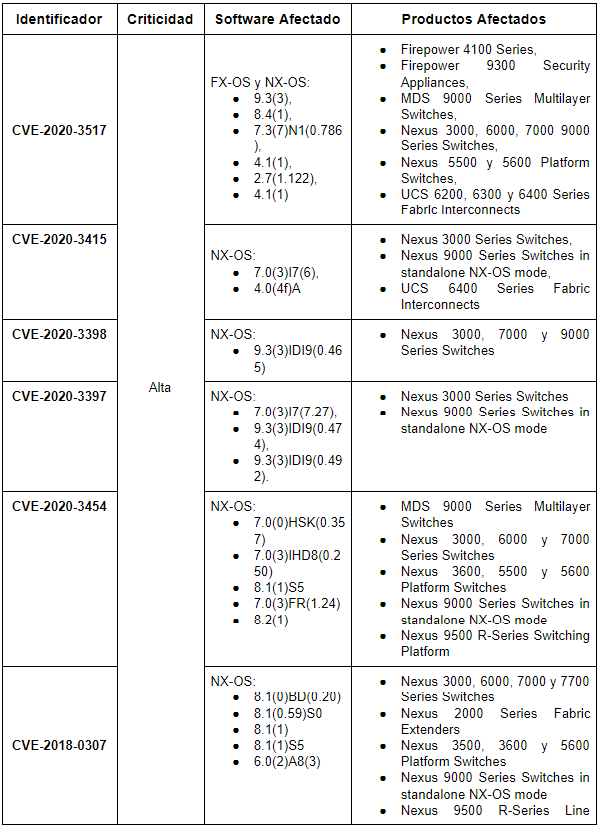

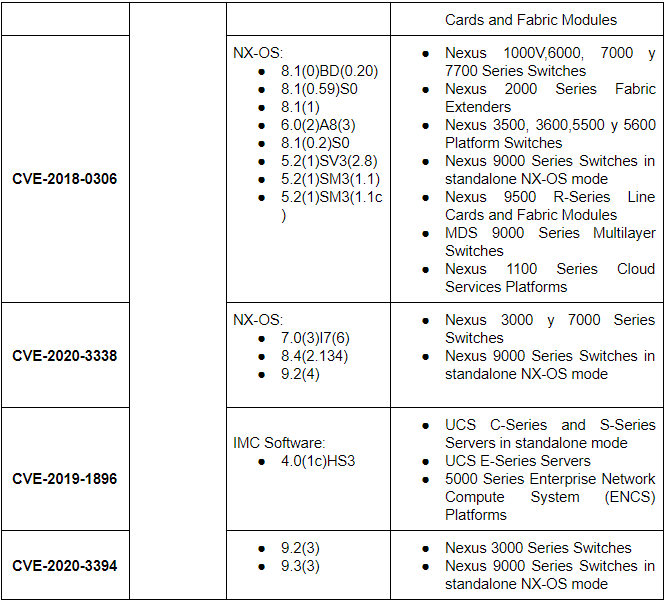

A continuación se describen las vulnerabilidades de riesgo alto:

Múltiples vulnerabilidades que permitirían a un atacante realizar ataques de denegación de servicios (DoS):

Los CVE-2020-3397 y CVE-2020-3398, afectan a la implementación del protocolo Border Gateway Protocol (BGP) Multicast VPN (MVPN) del software Cisco NX-OS; y se dan debido a un análisis y validación incorrecto de un mensaje de actualización BGP MVPN específico. Un atacante remoto no autenticado podría explotar estos fallos enviando un mensaje BGP MVPN especialmente diseñado al dispositivo. Estas vulnerabilidades afectan únicamente a los dispositivos que cuentan con: la característica ngmvpn configurada, al menos un vecino BGP (peer) configurado y una conexión BGP configurada para MVPN.

Mientras que el CVE-2020-3517, afecta al componente Cisco Fabric Services de Cisco FX-OS y NX-OS software; y se da debido a un manejo inadecuado de los errores ocurridos cuando el software analiza los mensajes Cisco Fabric Services. Un atacante (adyacente o remoto) autenticado podría explotar esta vulnerabilidad enviando mensajes Cisco Fabric Services al dispositivo afectado.

El CVE-2020-3338, afecta a la característica Protocol Independent Multicast (PIM) para redes IPv6 del software Cisco NX-OS; y se da debido a un manejo inapropiado de los errores producidos durante el procesamiento de paquetes PIM6. Un atacante remoto no autenticado podría explotar enviando múltiples paquetes maliciosos PIM6 a un dispositivo afectado.

Por otro lado el CVE-2020-3415, trata de una vulnerabilidad de Out-of-bounds Write que afecta al componente Data Management Engine (DME) del software Cisco NX-OS; y se da debido a una validación insuficiente de la entrada de datos. La explotación exitosa de esta vulnerabilidad permitiría a un atacante adyacente a la red no autenticado, ejecutar código arbitrario con privilegios administrativos o realizar ataques de denegación de servicios (DoS). Esta vulnerabilidad afecta únicamente a los dispositivos con: el DME y el protocolo Cisco Discovery activado.

El CVE-2019-1896, trata de una vulnerabilidad de OS Command Injection que afecta a la interfaz web de administración de Cisco Integrated Management Controller (IMC) y se da debido a una validación insuficiente de los datos proporcionados por el usuario en la función CSR (Certificate Signing Request) de la interfaz. La explotación exitosa podría permitir a un atacante remoto y autenticado con privilegios administrativos ejecutar comandos arbitrarios con privilegios del usuario root.

Vulnerabilidades del tipo Improper Input Validation:

El CVE-2020-3454, afecta a la característica Call Home del software Cisco NX-OS y se da debido a una validación insuficiente de parámetros de configuración específicos de Call Home, cuando el software se encuentra configurado con el método de transporte HTTP. La explotación exitosa de este fallo permitiría a un atacante remoto autenticado inyectar comandos arbitrarios que serán ejecutados con privilegios root.

Mientras que los CVE-2018-0306 y CVE-2018-0307, afectan a la interfaz de línea de comandos del software Cisco NX-OS y se dan debido a una validación insuficiente de los argumentos de comando. La explotación exitosa permitiría a un atacante local autenticado ejecutar comandos arbitrarios con privilegios del usuario root.

Finalmente el CVE-2020-3394, trata de una vulnerabilidad de escalamiento de privilegios la cual afecta a la característica Enable Secret de los switches Cisco Nexus 3000 y 9000 series; y se da debido a un error lógico en la implementación del comando “enable”. La explotación exitosa permitiría a un atacante local autenticado, obtener privilegios administrativos. Cabe recalcar que la característica Enable Secret se encuentra desactivada por defecto.

Además, fue abordada una vulnerabilidad de riesgo medio identificada con el CVE-2020-3504 que afecta al software Cisco UCS Manager y cuya explotación exitosa permitirá a un atacante local autenticado realizar ataques de denegación de servicios (DoS).

Recomendaciones:

Actualizar los productos afectados desde la página oficial de descargas de Cisco, a las siguientes versiones:

- Cisco Firepower 9300 Series y Firepower 4100 Series, a las versiones 1.1.4.179, 2.0.1.153 , 2.1.1.86 o 2.2.1.70 , desde el siguiente enlace

- Cisco Nexus 3000 y 9000 Series, a las versiones 7.0(3)I7(8), 9.3(1), 9.3(3) o 9.3(4) desde el siguiente enlace.

- Cisco UCS 6200, 6300, y 6400 Series, a las versiones 3.2(3o), 4.0(4i) o 4.1(1c), desde el siguiente enlace.

- Cisco Nexus 3600, 5000, 5500, 5600 y 6000 Switches, a la versión 7.3(8)N1(1), desde el siguiente enlace.

- Cisco Nexus 9500 R-Series Switching Platform, a la versión 7.0(3)F3(3), desde el siguiente enlace.

- Cisco Nexus 7000 Series Switches, a las versiones 8.4(2), 8.2(6), 7.3(6)D1(1) o 6.2(24), desde el siguiente enlace

- Cisco UCS E-Series Servers, a la versión 3.2(8), desde el siguiente enlace.

- Cisco UCS C-Series y S-Series, a las versiones 2.0(13o), 3.0(4k), 4.0(2f) o 4.0(4b), desde el siguiente enlace.

- Cisco 5000 Series Enterprise Network Compute System Platforms, a la versión 3.2(8), desde el siguiente enlace.

Referencias:

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-fxos-nxos-cfs-dos-dAmnymbd

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-nxos-dme-rce-cbE3nhZS

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-n3n9k-priv-escal-3QhXJBC

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-nxosbgp-mvpn-dos-K8kbCrJp

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-nxosbgp-nlri-dos-458rG2OQ

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-callhome-cmdinj-zkxzSCY

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180620-nx-os-cli-injection

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180620-nx-os-cli-execution

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-nxos-pim-memleak-dos-tC8eP7uw

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190821-imc-cmdinject-1896

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ucs-cli-dos-GQUxCnTe