Los investigadores de ciberseguridad de Skylight Cyber han revelado detalles sobre 13 vulnerabilidades en las aplicaciones de monitoreo de red de Nagios.

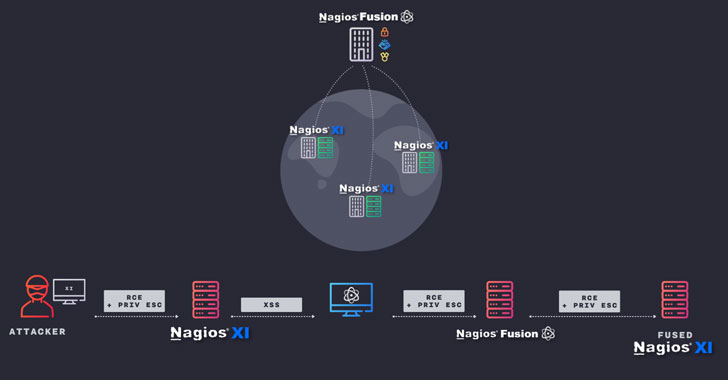

Entre ellos, la más grave rastreada como CVE-2020-28648 (puntaje CVSS: 8.8), este es el componente de autodescubrimiento Nagios XI, que los investigadores usaron como punto de partida para desencadenar una cadena de exploits que conecta un total de cinco vulnerabilidades para lograr un ataque de compromiso total. Es decir, si un atacante compromete el sitio de un cliente monitoreado usando el servidor Nagios XI, podría comprometer el servidor de administración del operador y todos los demás clientes monitoreados.

Los expertos informaron sus hallazgos a Nagios en octubre de 2020. En noviembre de 2020, la compañía lanzó actualizaciones para solucionar los problemas.

La explotación exitosa de las vulnerabilidades, de manera combinada, podría permitir a los atacantes activar secuencias de comandos entre sitios y ejecutar código JavaScript en el contexto de los usuarios de Fusion para controlar el servidor Fusion, tomar el control e irrumpir en servidores XI ubicados en otros sitios de clientes.

Los investigadores de Eastern Alliance también lanzaron una herramienta de post-explotación basada en PHP llamada SoyGun, que vincula las vulnerabilidades y «permite a los atacantes usar las credenciales de usuario de Nagios XI y el acceso HTTP al servidor Nagios XI para controlar completamente la implementación de Nagios Fusion».

Más información:

Fuentes: