Recientemente, se han reportado vulnerabilidades de seguridad que afectan a productos Netgear, uno de los routers más utilizados por las compañías que proveen servicios de Internet para la conexión Wifi de uso doméstico.

13 de estos fallos catalogados como críticos y 10 de riesgo alto. La explotación exitosa de estas vulnerabilidades podría permitir divulgar credenciales de administrador, inyección de comandos arbitrarios antes y después de la autenticación, CSRF (Cross Site Request Forgery) entre otros.

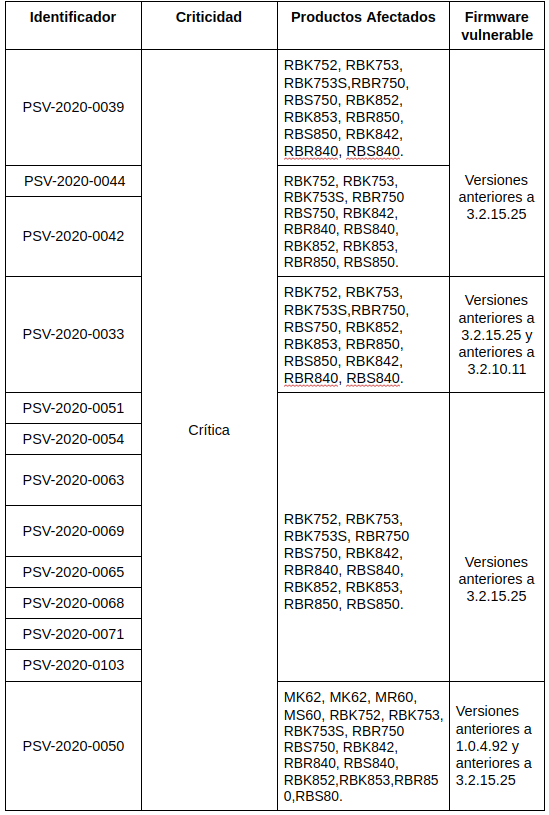

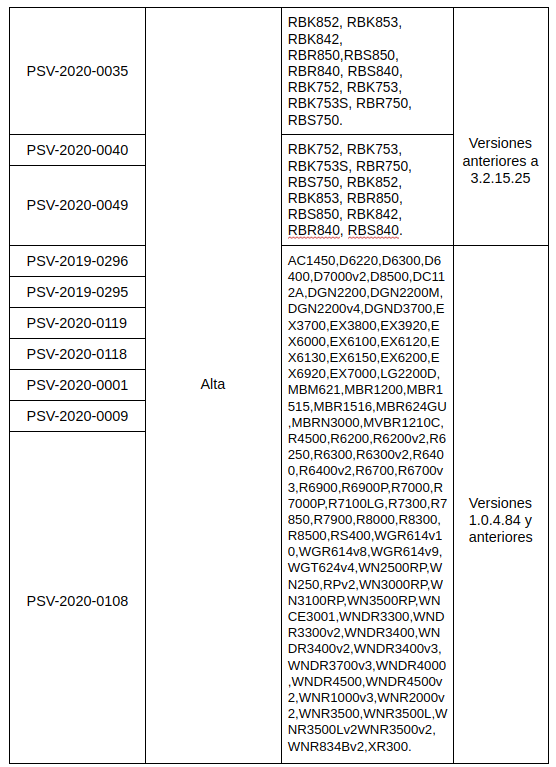

En el siguiente cuadro se detallan las 23 vulnerabilidades agrupados por el identificador asignado por Netgear, la criticidad, los productos afectados y las versiones de firmware vulnerables:

A continuación, se detalla el impacto con la explotación exitosa de cada uno de los fallos identificados en los sistemas vulnerables (se puede ver la versión afectada en el cuadro de más arriba).

Fallos de riesgo crítico:

Los fallos identificados como PSV-2020-0039, PSV-2020-0054, PSV-2020-0063, PSV-2020-0064, PSV-2020-0065, PSV-2020-0071 y PSV-2020-0103, permitirían a un atacante la inyección de comandos arbitrarios antes de la autenticación.

Los PSV-2020-0033, PSV-2020-0042, PSV-2020-0044, PSV-2020-0050, PSV-2020-0051 y PSV-2020-0068; permitirían a un atacante obtener y/o divulgar las credenciales de administrador del sistema víctima.

Fallos de riesgo alto:

Los PSV-2020-0035 y PSV-2020-0040 permitirían a un atacante la inyección de comandos después de la autenticación.

El PSV-2020-0049, tiene una vulnerabilidad de CSRF (Cross-Site Request Forgery) que podría permitir a un atacante remoto la inyección de código malicioso.

El PSV-2019-0296, permitiría a un atacante local podría enviar un mensaje UPnP especialmente diseñado al puerto 5000, así lograr omitir la autenticación, y ejecutar código como usuario root.

Mientras que, el PSV-2019-0295, permitiría a un atacante remoto comprometer la integridad de la información descargada a través del protocolo HTTPS.

Los PSV-2020-0108 y PSV-2020-0119, estos fallos permitirían a un atacante ejecutar código en el contexto del servidor web, debido a una falta de validación.

Los PSV-2020-0118 y PSV-2020-0009, permitirían a un atacante remoto ejecutar código en el contexto del usuario administrador.

Por último el PSV-2020-0001, permitiria a un atacante local aprovechar esta vulnerabilidad para divulgar credenciales almacenadas, u otra información confidencial.

Recomendaciones:

- Actualizar el firmware del dispositivo a la última versión disponible, siguiendo estos pasos:

- Ingresar a la página de soporte oficial de Netgear,

- Escribir el modelo del producto afectado en el buscador y elegir.

- Una vez aparezca el modelo de preferencia:

- Clic en Downloads o Descargas,

- En el apartado Versiones Actuales, seleccionar aquel que tenga como título Versión de Firmware,

- Clic en Descargar,

- Descomprimir el archivo descargado,

- Ingresar su nombre de usuario y contraseña de administrador,

- Seleccionar ADVANCED > Administration or Settings > Administration,

- Seleccionar Firmware Update o Router Update.

- Clic en Choose File o Browse y buscar el archivo del firmware con la extensión .imk o .chk,

- Clic en el botón Upload.

- Como medida de mitigación, también es posible: desactivar la funcionalidad Remote Management en el Web UI del router o gateway, siguiendo estos pasos:

- En una computadora que forme parte de la red local, escribir la siguiente dirección en el buscador http://www.routerlogin.net,

- Ingresar su nombre de usuario y contraseña de administrador,

- Clic en Advanced > Remote Management,

- En caso de que Remote Management se encuentre habilitado, deshabilitarlo haciendo clic en la opción Turn Remote Management y seguidamente clic en Apply.

Obs: Esta funcionalidad se encuentra desactivada por defecto

- Cambiar las contraseñas por defecto de los dispositivos.

Referencias: