Cisco ha lanzado recientemente actualizaciones de seguridad en donde aborda 37 vulnerabilidades, de las cuales 14 han sido catalogadas con riesgo alto y 23 de riesgo medio. La explotación exitosa de estos fallos permitiría a un atacante escalar privilegios, realizar ataques de denegación de servicios (DoS), ejecutar código arbitrario, entre otros ataques.

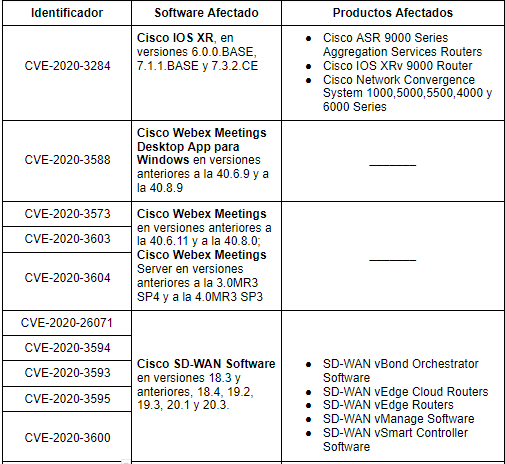

En el siguiente cuadro, se mencionan las vulnerabilidades de riesgo alto agrupadas por su identificador, software y productos afectados:

A continuación se describen las vulnerabilidades de riesgo alto abordadas:

El CVE-2020-3284, trata de una vulnerabilidad de tipo Improper Access Control que afecta al cargador de arranque mejorado Preboot eXecution Environment (PXE) del software de 64-bits Cisco IOS XR; y se da debido a que comandos internos emitidos durante el proceso de arranque de la red PXE cargan una imagen de software no verificada correctamente. Un atacante remoto no autenticado podría explotar este fallo comprometiendo el servidor de arranque PXE y reemplazando una imagen de software válida por una maliciosa, y de tener éxito ejecutar código sin firmar en el dispositivo afectado.

Los CVE-2020-3573, CVE-2020-3603 y CVE-2020-3604, tratan de vulnerabilidades del tipo Improper Restriction of Operations within the Bounds of a Memory Buffer que afectan a Cisco Webex Network Recording Player para Windows y Cisco Webex Player para Windows. Estos fallos se dan debido a una validación insuficiente de ciertos elementos de una grabación de Webex que se almacenan en el formato de grabación avanzado (ARF) o el formato de grabación de Webex (WRF). La explotación exitosa de estos fallos permitiría a un atacante ejecutar código arbitrario en el sistema afectado con los privilegios del usuario víctima.

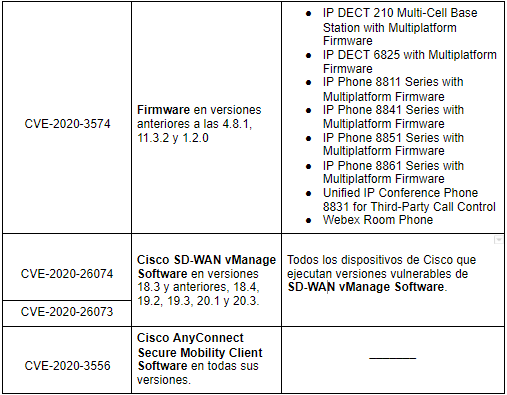

El CVE-2020-3574, trata de una vulnerabilidad de denegación de servicios (DoS) que afecta a la funcionalidad de procesamiento de paquetes TCP de los dispositivos Cisco IP Phones; y se da debido a una limitación insuficiente de la velocidad de los paquetes de entrada de TCP. Un atacante remoto no autenticado podría explotar este fallo enviando una tasa alta y sostenida de tráfico TCP especialmente diseñado, al dispositivo afectado.

Además, se identificaron también dos vulnerabilidades de tipo Path Traversal:

- El CVE-2020-3588, trata de una vulnerabilidad de tipo Path Traversal que afecta a la mensajería del canal de virtualización de Cisco Webex Meetings Desktop App para Windows; y se da debido a una validación inapropiada de los mensajes procesados por la aplicación. Un atacante local con privilegios limitados podría explotar este fallo enviando mensajes maliciosos utilizando la interfaz del canal de virtualización y de tener éxito ejecutar código con los privilegios del usuario víctima.

- Mientras que el CVE-2020-26071, afecta a la interfaz de línea de comandos de Cisco SD-WAN Software; y se da debido a una validación de entrada insuficiente para comandos específicos. La explotación exitosa permitiría a un atacante local autenticado crear o sobreescribir archivos arbitrarios en el dispositivo afectado, lo cual podría llevar a un ataque de denegación de servicios (DoS).

Múltiples vulnerabilidades que permitirían a un atacante local escalar privilegios:

- El CVE-2020-26074, afecta a las funciones de transferencia de archivos del sistema de Cisco SD-WAN vManage Software; y se da debido a una validación incorrecta de la ruta de la entrada a las funciones de transferencia de archivos del sistema. La explotación exitosa permitiría a un atacante local autenticado sobreescribir archivos arbitrarios, de tal manera que le permita modificar el sistema para escalar privilegios.

- Mientras que los CVE-2020-3594, CVE-2020-3600, CVE-2020-3593 y CVE-2020-3595, afectan a Cisco SD-WAN Software. La explotación exitosa permitiría a un atacante local autenticado obtener privilegios del usuario root en el sistema operativo subyacente.

Por otro lado el CVE-2020-26073, trata de una vulnerabilidad de Directory Traversal que afecta a los endpoints de datos de la aplicación en Cisco SD-WAN vManage Software; y se da debido a una validación incorrecta de las secuencias de caracteres transversales de directorios dentro de las solicitudes a las interfaces de programación de aplicaciones (APIs). La explotación exitosa de este fallo permitiría a un atacante remoto no autenticado obtener acceso a información potencialmente confidencial.

Vulnerabilidad Zero-Day

El CVE-2020-3556, trata de una vulnerabilidad de tipo Improper Input Validation que afecta al canal de comunicación entre procesos (IPC) de Cisco AnyConnect Secure Mobility Client Software; y se da debido a la falta de autenticación del listener IPC. La explotación exitosa de este fallo permitiría a un atacante local autenticado hacer que el usuario víctima de AnyConnectejecute un script malicioso. Esta vulnerabilidad afecta a todas las versiones de Cisco AnyConnect Secure Mobility Client Software para Linux, macOS y Windows; que cuenten con las características Auto Updatey Enable Scriptingactivadas.

Finalmente, fueron abordadas también vulnerabilidades de riesgo medio, que afectan a:

- Cisco SD-WAN vManage Software versiones 20.1.12 y anteriores; y la versión 20.3.1;

- Cisco TelePresence CE Software en versiones anteriores a la 9.14.3;

- Cisco Identity Services Engine (ISE);

- Cisco Unified CM IM&P version 12.5(1)SU3;

- Cisco Email Security Appliance (ESA) en versiones anteriores a la 13.5.2;

- Cisco Edge Fog Fabric en versiones anteriores a la 1.7.4;

- Cisco Integrated Management Controller en versiones 4.0(4h)C y anteriores;

- Cisco IOS XE Software en versiones 17.2.1 y anteriores;

- Cisco IOS XE SD-WAN Software en versiones 16.12.2r y anteriores;

- Cisco AnyConnect Secure Mobility Client para Windows en versiones anteriores a la 4.9.03047;

- Cisco Webex Teams.

A continuación una breve descripción de las más resaltantes son:

Vulnerabilidades de XSS (Cross-site Scripting) que permitirían a un atacante remoto inyectar código malicioso en Cisco AnyConnect Secure Mobility Client Software (CVE-2020-3579), Cisco Webex Teams (CVE-2020-26067) y Cisco SD-WAN vManage (CVE-2020-3591,CVE-2020-3587, CVE-2020-3590). Fallos de tipo XXE (XML External Entity) que permitirían a un atacante remoto obtener acceso de lectura y escritura a información almacenada en el dispositivo en Cisco SD-WAN vManage Software (CVE-2020-26066, CVE-2020-26064).

Recomendaciones:

Actualizar los productos afectados a las siguientes versiones:

- Cisco ASR 9000 Series Aggregation Services Routers, a la versión 6.5.2 de IOS XR Software, desde el siguiente enlace.

- Network Convergence System 1000 Series, a la versión 7.1.1 de IOS XR Software, desde el siguiente enlace.

- Network Convergence System 540 Routers, a la versión 7.2.1 de IOS XR Software, desde el siguiente enlace.

- Network Convergence System 560 Routers, a las versiones 6.6.3, 6.6.25 y 7.0.2 de IOS XR Software, desde el siguiente enlace.

- Network Convergence System 5000 Series Routers, a la versión 7.2.1 de IOS XR Software, desde el siguiente enlace.

- Network Convergence System 5500 Series Routers, a las versiones 6.6.3 y 6.6.25 de IOS XR Software, desde el siguiente enlace.

- Cisco Webex Meetings Desktop App para Windows, a las versiones 40.6.9 o posteriores y 40.8.9 o posteriores, desde el siguiente enlace.

- Cisco Webex Meetings Server, a las versiones 3.0MR3 SP4 y 4.0MR3 SP3, desde el siguiente enlace.

- Cisco SD-WAN y SD-WAN vManage Software, a las versiones 20.1.2 y 20.3.1, desde el siguiente enlace.

- IP DECT 210 Multi-Cell Base Station e IP DECT 6825, a la versión de firmware 4.8.1, desde el siguiente enlace.

- IP Phone 8811,8861, 8841 y 8851 Series with Multiplatform Firmware, a la versión 11.3.2, desde el siguiente enlace.

- Webex Room Phone, a la versión 1.2.0 en cuanto se encuentre disponible, desde el siguiente enlace.

- Cisco AnyConnect Secure Mobility Client Software, aplicar la actualización de seguridad en cuanto se encuentre disponible, desde el siguiente enlace.

- Cisco TelePresence Collaboration Endpoint (CE) Software, a las versiones 9.14.3 y posteriores, desde el siguiente enlace.

- Cisco Identity Services Engine, a la última versión disponible, desde el siguiente enlace.

- Cisco Unified Communications Manager IM & Presence Service (Unified CM IM&P) Software, a las versiones CUP.14.0(0.98000.868)

- CUP.14.0(0.95200.4), CUP.12.5(1.14000.50), CUP.12.5(1.13900.19), CUP.12.5(1.13900.18), desde el siguiente enlace.

- Cisco Email Security Appliance (ESA), a las versiones 13.5.2 y posteriores, desde el siguiente enlace.

- Cisco Edge Fog Fabric, a las versiones 1.7.4 y posteriores, desde el siguiente enlace.

Referencias:

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-iosxr-pxe-unsign-code-exec-qAa78fD2

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-webex-vdi-qQrpBwuJ

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-webex-nbr-NOS6FQ24

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-vsoln-arbfile-gtsEYxns

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-voip-phone-flood-dos-YnU9EXOv

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-vmanage-escalation-Jhqs5Skf

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-vman-traversal-hQh24tmk

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-vepestd-8C3J9Vc

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-vepeshlg-tJghOQcA

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-vepescm-BjgQm4vJ

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-vepegr-4xynYLUj

- https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-anyconnect-ipc-KfQO9QhK