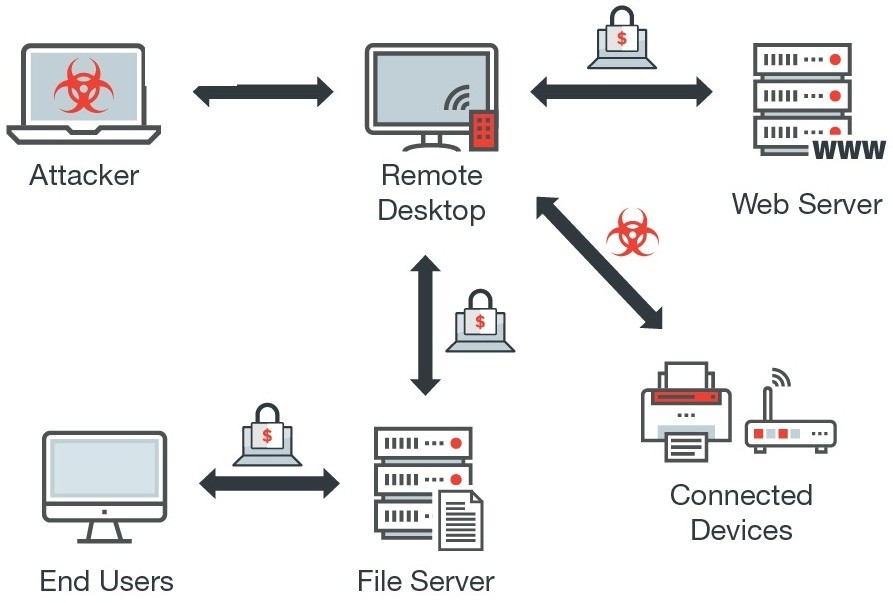

Cada vez son más los casos de ransomware que afectan a personas y empresas de nuestro país. Una de las familias más frecuentes es Dharma, la cual tiene muchas variantes (.wallet, .onion, .combo, y muchas otras), sin embargo también se observan otras como CrySIS, CryptoMix, ACCDFISA, entre otras. Todas estas variantes tienen en común el hecho de que el ransomware es implantado en los equipos mediante ataques de fuerza bruta a servicios de Escritorio remoto (RDP – Remote Desktop Protocol) expuestos a Internet de forma insegura, con contraseñas débiles. En algunos casos, se ha observado intentos de acceso durante varios días, hasta lograr encontrar la contraseña.

Al igual que la mayoría de las familias de ransomware, al quedar infectado, el ransomware se ejecuta e inmediatamente cifra la gran mayoría de los archivos y le añade una extensión característica. En el caso de Dharma, por ejemplo, la extensión añadida es filename.ID[VICTIM_16_CHAR_ID].[ ].combo. El ransomware encripta archivos con una gran cantidad de extensiones: desde las más comunes (archivos de textos, imagenes, videos, etc.) hasta las más específicas, ya sea correspondientes a archivos de correo, de bases de datos, de código, máquinas virtuales, de diseño, etc. Algo muy común en muchas de estas variantes es que además encriptan los directorios compartidos en red a los que el equipo tiene acceso, afectando así a un amplio número de usuarios. Por lo general, el ransomware borra todas las instantáneas de recuperación (Shadow Volume Copies), de manera que no se pueden utilizar para restaurar los archivos de la víctima.

En algunos casos, al finalizar, el ransomware se auto-elimina del equipo, aunque en otros casos permanece latente en el sistema, de modo a seguir encriptando los nuevos archivos que se crean en la máquina. Luego, el ransomware despliega un mensaje en pantalla y/o como fondo de pantalla, como una «nota de rescate» en la que proporcionan las instrucciones para el pago del rescate y la recuperación de los archivos.

El pago exigido es en bitcoins, y los montos pueden variar enormemente, desde alrededor de 300 USD hasta varios miles de dolares, en caso de empresas que, a los ojos de los criminals, tengan información valiosa. En muchas de las variantes observadas, los cibercriminales exigen a la víctima que ésta contacte por correo electrónico, a través del cual le proporcionan las instrucciones específicas del pago, incluido el monto. El ransomware encripta los archivos usando estándares de encriptación robusta (por lo general, RSA + AES-128), la cual no es reversible, por lo tanto lleva a una pérdida de los archivos. En el caso que se cuente con copias de seguridad actualizadas de los archivos, el impacto puede ser significativamente menor.

Si bien, existen variantes de ransomware para casi cualquier sistema operativo, las familias observadas recientemente, tales como Dharma, CryptoMix, CrySIS, entre otras, afectan a equipos con sistema operativo Windows. Aquellos equipos y redes que cuentan con equipos con RDP habilitado, expuesto a Internet y con una contraseña débil son especialmente propensos a ser víctimas de estas familias de ransomware.

En algunos casos, la máquina que expone el servicio de RDP tiene una cuenta local con una contraseña débil. Sin embargo, en el caso de que la máquina se encuentre integrado a un dominio, es posible que en dicha máquina se encuentre cacheada alguna credencial débil de una cuenta del dominio (no una cuenta local) que se haya logueado alguna vez en dicha máquina. En muchos casos, se ha accedido mediante RDP utilizando alguna de esas cuentas cacheadas. En el Credential Manager de Windows se pueden encontrar todas las credenciales que se encuentran almacenadas en la máquina. En muchos casos, se ha infectado un servidor de archivos compartidos, el cual tenía RDP habilitado, lo cual puede tener un impacto mayor, ya que se cifran los archivos de toda la organización.

Prevención y Recomendaciones:

En la gran mayoría de los casos, no existen mecanismos para descifrar los archivos sin la clave que está en poder de los atacantes. Sin embargo, en ocasiones, es posible que después de un tiempo se descubra una solución. Esto normalmente se puede dar de dos formas:

- Se descubre una falla de seguridad en el propio ransomware, que puede ser explotada y permite recuperar los archivos

- Se publican las claves de las víctimas, ya sea porque una investigación del grupo criminal llevó a la recuperación por parte de los organismos de aplicación de la ley, o porque ellos mismos las publicaron (por ejemplo, porque ya no lo creen rentable o porque se encuentran trabajando en otra variante)

Debe tenerse en cuenta que, aunque ocasionalmente se da a conocer una manera de descifrar los archivos, esto normalmente suele coincidir con el inicio de la distribución de otras familias de ransomware, por lo que es especialmente importante tener en cuenta las medidas preventivas:

- Verificar los accesos de RDP (Escritorio remoto) expuestos a Internet y asegurar que las contraseñas de todos los usuarios sean robustas (10 a 12 caracteres como mínimo, evitar palabras comunes, combinar minúsculas, mayúsculas, números, símbolos, etc.). Verificar además otros mecanismos de acceso remoto, tales como SSH, TeamViewer y otros. En caso de tener habilitado RDP u otros mecanismos de acceso remoto, deshabilitarlo en caso de que no sea estrictamente necesario. Recuerde que en caso de que se cuente con un dominio, es posible que alguna credencial débil del dominio se encuentre cacheada en la máquina que tiene expuesto el servicio RDP, por lo que además, debe revisar todas las credenciales almacenadas en el Credential Manager, no solo las cuentas locales.

- Realizar copias de seguridad (backup) de toda la información crítica para limitar el impacto de la pérdida de datos o del sistema y para facilitar el proceso de recuperación. Idealmente, estas copias deben hacerse de forma regular y deben mantenerse en un dispositivo independiente (disco duro externo, o servicios en la nube como OneDrive, Dropbox, etc.)

- Contar con soluciones de antivirus/firewall y mantenerlo actualizado, de modo a prevenir la infección.

- Mantener su sistema operativo y el software siempre actualizado, con los últimos parches.

- No abrir nunca correos sospechosos, tanto si vienen de usuarios conocidos como desconocidos. Asegurarse siempre de que la persona que le ha enviado el correo realmente le quería remitir ese adjunto.

- Evitar abrir los archivos adjuntos sospechosos. Incluso los archivos aparentemente inofensivos, como los documentos de Microsoft Word o Excel, pueden contener un virus, por lo que es mejor ser precavido.

- No ingresar a enlaces dudosos que le son enviados a través de correo electrónico, servicios de mensajería, redes sociales, etc.

- No acceder nunca a ningún pago u acción exigida por el atacante. Además de no existir ninguna garantía por parte de los cibercriminales, en muchas ocasiones, víctimas que han pagado el rescate no han podido recuperar sus archivos.

En caso de ser víctima de ransomware, puede reportarnos el incidente al CERT-PY, enviando un correo a abuse@cert.gov.py.

Información adicional: