Se ha descubierto un malware para macOS cuya característica principal es modificar los servidores DNS de la máquina infectada, y que incluye código con funcionalidades de espionaje.

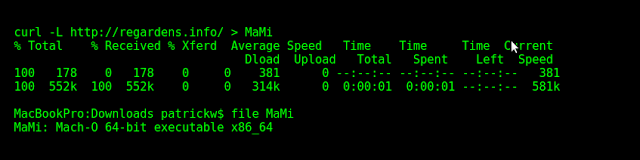

Patrick Wardle, un experto en seguridad informática con un currículo que incluye a la NSA y la NASA, ha descubierto un spyware para macOS gracias al reporte de un usuario en el foro de Malwarebytes. Este usuario reportaba que su compañera de trabajo había instalado algo por accidente, y tras ello su configuración de servidores DNS permanecía fija apuntando a direcciones IP no deseadas.

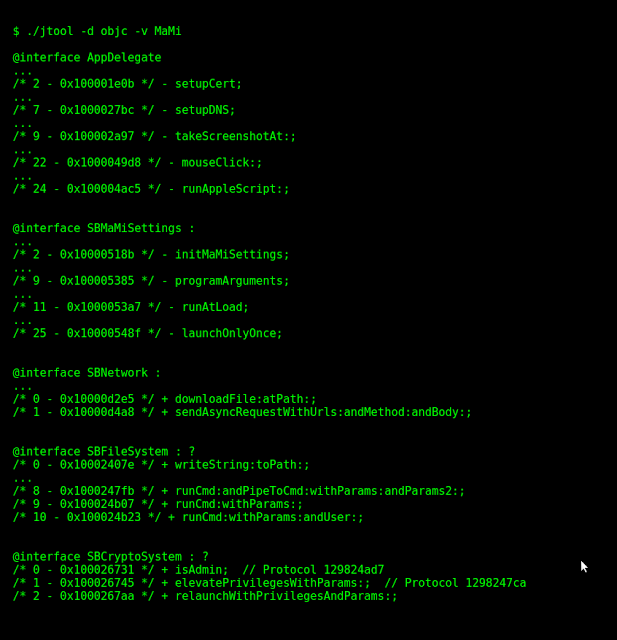

El malware, bautizado como OSX/MaMi debido a una de los cadenas usadas en el código fuente, tiene dos funciones principales que destacan: el secuestro de la configuración de los servidores DNS para que apunten a servidores controlados por el atacante y la instalación de un certificado raíz. Lo primero permite (entre otras cosas) que cuando la víctima quiera visitar «google.com», sea el atacante quien responda a qué servidor debe acudir la víctima para descargar esa página web (con lo cual puede responder que acuda a un servidor diseñado para robar información).

En cuanto a la instalación de un certificado raíz, esto permite (si no existen medidas contra ello) que páginas web modificadas por el atacante aparezcan como legítimas cuando se usa HTTPS (el famoso «candadito verde»). Estas dos técnicas suelen ser usadas para llevar a cabo lo que se llama «ataque Man-in-the-Middle» (Hombre en medio). Con este ataque, el atacante puede modificar las webs a las que accede el usuario o robar información que circule entre la web y el usuario.

A pesar de que un ataque Man-in-the-Middle puede ser usado para inyectar anuncios en las páginas web que se visitan (produciendo un beneficio económico para el atacante), podemos afirmar con cierta seguridad que el objetivo principal es el espionaje. Básicamente, debido a que incluye funcionalidades como capturas de pantalla, descarga de archivos… Si bien es cierto que también incluye otras como simulación de ratón, ejecución remota de comandos y similares, usadas en herramientas de control remoto. Pero estas funcionalidades suelen introducirse en muchos tipos de malware, simplemente para que el atacante pueda realizar acciones manualmente en el ordenador infectado, si lo desea.

En el análisis presentado por Patrick Wardle, se comenta que estas funcionalidades espía no parecen ser ejecutadas automáticamente en la infección. Esto puede ser porque el malware está programado para hacerlo pero por alguna razón no ocurriese, o porque realmente estas acciones están pensadas para ser usadas manualmente por el atacante. También se comenta en el análisis que no es detectado por ningún antivirus de los existentes en Virustotal (link del reporte), aunque a la hora de escribir este artículo ya es detectado por 26 de los 59 motores de detección presentes.

el vector de infección todavía es desconocido, y el autor del análisis apunta a que probablemente se usan métodos poco sofisticados como correos maliciosos, alertas falsas de seguridad en la web y otros métodos de ingeniería social enfocados a los usuarios de Mac. La forma de desinfectarse se resume a dos puntos, según el análisis: eliminar los servidores DNS que configuró el malware (82.163.143.135 y 82.163.142.137) y eliminar el certificado raíz de nombre «cloudguard.me». Si bien es cierto que en el reporte original en Malwarebytes el usuario se quejaba de que volvían a aparecer estos DNS’s tras quitarlos… Cuando un usuario ha sido infectado por un malware que permite descargar más malware y no se sabe qué se ha ejecutado realmente, lo ideal es reinstalar el sistema operativo.

Finalmente, respecto al origen de este malware, Patrick lo relaciona con DNSUnlocker, un malware de 2015 que cambiaba los servidores DNS para introducir publicidad en las webs que visitabas. Se basa en que MaMi usa dos servidores DNS en un rango de red muy cercano al que usaba DNSUnlocker, y que instala el mismo certificado raíz, «cloudguard.me». Al ser éste último un malware para Windows, MaMi sería una versión para macOS de DNSUnlocker con funcionalidad específica para este sistema operativo.

Fuente: blog.segu-info.com.ar