Hoy en día existen una variedad de ciberataques que afectan a millones de dispositivos de red en todo el mundo. En este artículo hacemos referencia específicamente a los ataques más comunes como el DNS Hijacking o infecciones con malware como por ejemplo VPNFilter que ponen en riesgo las redes domésticas, y la seguridad de los sistemas conectados a las mismas.

DNS Hijacking

Antes de empezar es importante explicar que es el servidor DNS (Domain Name System) o Sistema de nombres de Dominio, el DNS es una tecnología que resuelve nombres de dominio (por ejemplo: www.ejemplo.es) en direcciones numéricas (direcciones IP: 93.184.216.34) que los equipos puedan comprender. La base para la comunicación en internet son estas direcciones IPs, pero para un usuario, sería difícil recordar direcciones IPs, por lo que la labor principal de un servidor DNS es traducir esos nombres de dominio a direcciones IPs para establecer la comunicación.

Funcionamiento normal de un servidor DNSFuente: We Live Security

Como se visualiza en el gráfico anterior, en un proceso normal un usuario escribe el nombre del dominio al cual desea ingresar, en este caso “www.ejemplo.com”, y el servidor DNS lo procesa y devuelve la dirección IP del servidor asociado a dicho nombre de dominio, para finalmente redirigir al usuario al sitio solicitado.

DNS spoofing es un método utilizado para modificar las direcciones de los servidores DNS que utiliza la víctima con el fin de poder tomar control sobre las consultas que se realizan.

DNS Hijacking o secuestro de DNS es un ataque en donde el atacante tiene como principal objetivo alterar los servidores DNS para que las consultas de resolución de nombres se resuelvan incorrectamente y redirijan a las víctimas a sitios maliciosos.

En la siguiente imagen se muestra el funcionamiento: el usuario ingresa el nombre de dominio “www.ejemplo.com”, sin embargo dicho dominio es procesado por el servidor DNS “secuestrado”, el cual responde con la dirección IP de un sitio malicioso, y la víctima es redireccionada a un sitio malicioso sin darse cuenta. Con esto los delincuentes podrían lograr obtener información confidencial como usuarios y contraseñas, tarjetas de crédito, entre otros datos confidenciales.

Funcionamiento de un servidor DNS secuestrado

Fuente: We Live Security

Algunas de las técnicas más populares empleadas por los ciberdelincuentes para el secuestro del servidor DNS son:

- DNS Hijack Local: el ciberdelincuente compromete la computadora de la víctima y modifica la configuración local del DNS.

- Router DNS Hijack: el ciberdelincuente toma control del router de la víctima (ya sea por una vulnerabilidad en el router o una mala configuración) y modifica la configuración DNS. Esto afecta a todos los usuarios conectados a la red.

- Ataque MITM (Hombre en el medio) DNS: el ciberdelincuente logra interceptar la comunicación entre el usuario y el servidor DNS alterando la respuesta de este último para redirigir a la víctima a un sitio malicioso.

¿Cómo saber si estoy siendo víctima de un DNS Hijack?

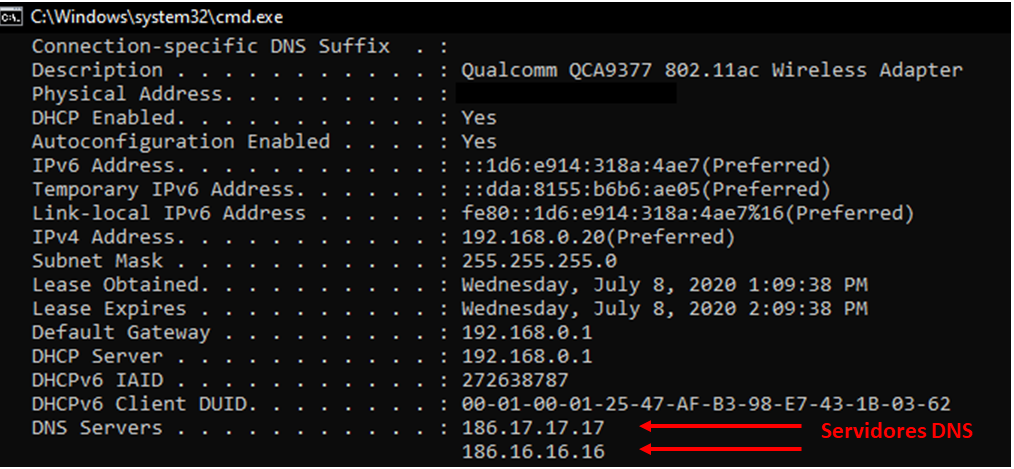

Como el ataque se basa en alterar los servidores DNS para redirigir las consultas a un servidor malicioso, se recomienda visualizar qué servidores DNS resuelven las consultas. Una forma de hacer esto es revisando la configuración de red local del equipo, como se indica en el siguiente párrafo. Sin embargo, esto solo servirá para identificar posibles casos de un Hijack Local y en la mayoría de los casos no se podrá identificar realmente cual es el servidor DNS público.

En Windows esto se podría realizar con el comando ipconfig /all.

Es importante también aclarar la diferencia entre sufijo DNS y servidor DNS, este último se encarga de recibir la consulta del dominio y devolver la IP, en cambio un sufijo DNS es utilizado únicamente en redes locales cuando se realiza una consulta por un nombre de equipo sin especificar un dominio. Por ejemplo, en este caso si se quiere consultar la IP del equipo “test1” sin aclarar algún dominio y con sufijo DNS «ejemplo.net», el dispositivo automáticamente entenderá que se está buscando la IP de “test1.ejemplo.net”.

Además existen sitios de verificación de DNS similares a los que se utilizan para conocer la IP pública. Los mismos permiten conocer si los servidores DNS utilizados son de confianza.

Algunos de los sitios más populares son: DNS Leak Test y What’s My DNS Server.

Resultado de What’s My DNS Server

VPNFilter

Se trata de un malware que tiene como principal objetivo obtener datos confidenciales que se envían a través de la red, como credenciales de acceso (usuario y contraseña), tarjetas de crédito y otros.

Afecta a una gran variedad de modelos de routers sin importar el fabricante y la principal diferencia con otras amenazas es que, en algunos casos no se puede eliminar con el reinicio del dispositivo, haciéndolo especialmente peligroso. En el siguiente enlace, se pueden visualizar los modelos de routers vulnerables a ataques VPNFilter.

Este malware consta de 3 etapas:

En la primera etapa, infecta al router generalmente a través de la función de administración remota disponible con puerto expuesto a internet y seguidamente establece contacto entre el router y un servidor malicioso controlado por el ciberdelincuente.

En la segunda etapa, recopila datos o ejecuta comandos para tratar de bloquear el router.

En la tercera etapa, rastrea todo los paquetes que salen y entran de la red, pudiendo incluso inyectar código malicioso en el tráfico que pasa por el router.

Recomendaciones:

Para casos de DNS Hijacking:

- Verificar que el servidor DNS utilizado para las consultas es de confianza, esto se puede realizar desde páginas como What’s My DNS Server o DNS Leak Test.

Para casos de VPNFilter:

- Verificar si el router que utilizo es vulnerable a VPNFilter en el siguiente enlace.

- En caso de sospechar de que el router se encuentre infectado con VPNFilter o algún otro malware, se recomienda:

- Restablecer el router a los valores predeterminados de fábrica,

- Antes de volver a conectarlo a internet:

- Deshabilitar la administración remota, en caso de no utilizarlo.

- Instalar la última versión del firmware del router afectado, desde el sitio web oficial.

En ambos casos:

- Revisar las configuraciones de seguridad del dispositivo.

- Activar la funcionalidad de Firewall del router para analizar el tráfico entrante y saliente del dispositivo, y en caso de sospechas verificar.

- Cambiar el usuario y contraseña por defecto del router, y establecer una contraseña robusta (con 12 caracteres como mínimo, combinar mayúsculas, minúsculas y caracteres especiales).

- Mantener actualizado el firmware del dispositivo de red (routers) a la última versión disponible en el sitio web oficial del fabricante

Referencias:

- https://www.welivesecurity.com/la-es/2019/08/07/como-detectar-router-afectado-dns-hijacking/

- https://www.redeszone.net/tutoriales/seguridad/que-es-dns-hijacking/

- https://www.redeszone.net/2018/09/19/detectar-malware-vpnfilter-evitar-afecte-router/

- https://www.welivesecurity.com/la-es/2018/05/30/recomendaciones-evitar-router-vulnerado-amenaza-vpnfilter/