Docker es una plataforma como servicio (PaaS) muy popular para Windows y Linux, el cual ayuda a los desarrolladores a facilitar la creación, prueba y ejecución de las aplicaciones en un entorno llamado contenedor, proporcionando así una capa adicional de abstracción entre múltiples sistemas operativos.

¿Qué pasó?

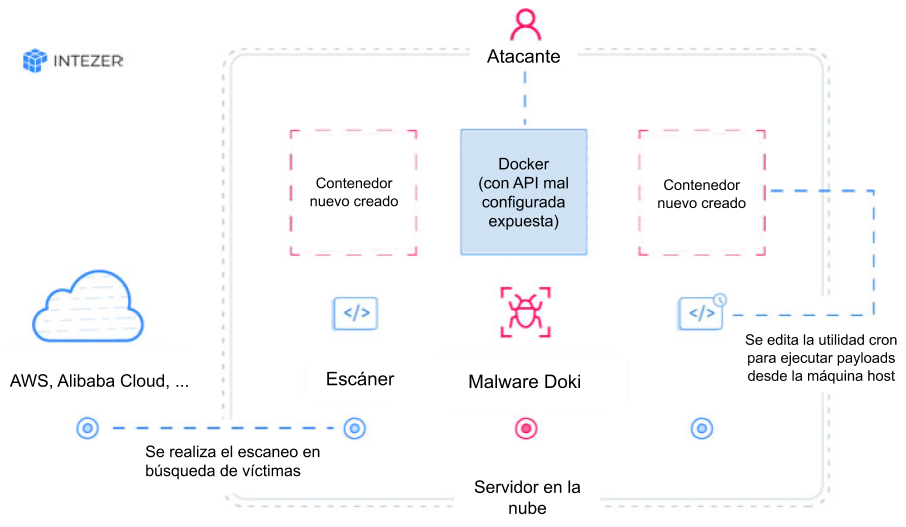

Investigadores de seguridad de Intezer, han descubierto una botnet de minería de criptomonedas denominada Ngrok, el cual realiza escaneos en internet en búsqueda de APIs de Docker configuradas de manera incorrecta, al día de hoy ha logrado infectar un gran número de servidores vulnerables. Esta botnet ha permanecido activa durante los últimos dos años, sin embargo, la campaña actual está centrada principalmente en tomar control de servidores Docker configurados de manera incorrecta que se encuentran alojados en plataformas de la nube más populares (entre ellas: AWS, Azure y Alibaba Cloud), para la creación de contenedores maliciosos con criptomineros.

Este malware apodado con el nombre Doki, trata de un troyano backdoor que hace uso de la API de criptomonedas Dogecoin para determinar el nombre del dominio de su servidor Command & Control (máquina centralizada controlada por el ciberdelincuente, la cual permite ejecutar comandos y obtener las respuestas de los equipos pertenecientes a la botnet) en tiempo real.

Para determinar la dirección del dominio, este malware utiliza el DynDNS (servicio que permite actualizar en tiempo real la información sobre nombres de dominio) y el algoritmo dinámico DGA (Algoritmo de Generación de Dominios) basado en la blockchain de criptomonedas Dogecoin. Esto permite a los ciberdelincuentes cambiar frecuentemente el servidor desde donde el malware Doki recibe sus comandos, realizando una simple transacción desde la billetera Dogecoin, logrando así permanecer indetectable para los principales motores de detección de malware.

Además de esto los ciberdelincuentes son capaces de comprometer las máquinas hosts, vinculando los contenedores maliciosos con el directorio root del servidor, permitiéndoles modificar y obtener acceso a cualquier archivo del sistema.

Al utilizar la configuración Bind, el ciberdelincuente es capaz de controlar la utilidad cron (demonio que permite ejecutar tareas programadas) del sistema afectado, modificarlo y ejecutar el payload visualizado anteriormente a cada minuto.

Finalmente, el malware saca provecho de los sistemas comprometidos para escanear la red en búsqueda de puertos asociados con Redis, SSH, Docker y HTTP; utilizando herramientas de escaneo como zmap, zgrap y jq.

Recomendaciones:

- No exponga las APIs de Docker hacia internet y de hacerlo asegúrese que solo pueda ser accesible desde una red confiable o una VPN (Virtual Private Network).

- Además aplique las mejores prácticas de seguridad de Docker, mencionadas en el siguiente enlace.

Referencias: